Թվային անվտանգությամբ զբաղվող Recorded Future ընկերության հետազոտական թվի՝ Insikt Group-ի օրերս հրապարակած զեկույցը փաստում է, որ Predator լրտեսող ծրագիրը շարունակում են կիրառել աշխարհի առնվազն տասնմեկ երկրներում, ներառյալ՝ Հայաստանում։

Այն, որ Հայաստանում առկա է Predator-ի ենթակառուցվածք, հայտնի է դեռ 2021 թվականից, երբ այդ մասին գրեցին, օրինակ, Meta ընկերության թվային անվտանգության գծով հետազոտողները։

Recorded Future-ի զեկույցում նշված է նաև Անգոլայի, Բոտսվանայի, Եգիպտոսի, Ինդոնեզիայի, Ղազախստանի, Մոնղոլիայի, Օմանի, Ֆիլիպինների, Սաուդյան Արաբիայի ու Տրինիդադ և Տոբագոյի մասին:

Էլ ավելի վաղ՝ նախորդ ամիս լույս տեսած թվային անվտանգության ոլորտում գործող ֆրանսիական Sekoia ընկերության հրապարակումը մատնացույց էր անում, որ Predator-ը շարունակում է գործածվել առնվազն յոթ երկրներում՝ Բոստվանա, Մադագասկար, Ինդոնեզիա, Սուդան Եգիպտոս, Ղազախստան ու Մոնղոլիա։

Predator-ի մասին

Predator լրտեսող ծրագիրը մշակող ընկերությունը՝ Cytrox-ը հիմնադրվել է Հյուսիսային Մակեդոնիայում 2017 թվականին, սակայն իսրայելական գումարներով սկիզբ առած ձեռնարկություն է՝ մեկնարկային ֆինասավորումը ստանալով Israel Aerospace Industries-ից։ Ներկայում Cytrox-ը պատկանում է Intellexa Consortium-ին, որը ֆորմալ գրանցված է Իռլանդիայում, սակայն հիմնադրվել է անվտանգության ոլորտի իսրայելական պաշտոնաթող սպաների կողմից։

Ըստ հրապարակումների, Predator լրտեսող ծրագիրը գործուն է եղել արդեն 2019 թվականից, իսկ այդ ծրագրով իրականացված սմարթֆոնների առաջին հայտնի վարակումները թվագրվում են 2021 թվականին։

Ընդունված է համարել, որ ի տարբերություն, օրինակ, Pegasus լրտեսող ծրագրի, Predator-ի պարագայում «զոհը» պետք է առնվազն մեկ անգամ սեղմի ստացված, հանդիպած որևէ հղում, որպեսզի լրտեսական ծրագիրը կարողանա ներթափանցել հեռախոս, սակայն այլևս առկա են հրապարակումներ, թե Predator-ի պարագայում նույնպես թիրախը կարող է ոչինչ չանել, բայց իր հեռախոսը կարող է վարակվել լրտեսող այդ ծրագրով։

Predator-ի կիրարկման ներկայիս համակարգը

Վերադառնանք, սակայն, Recorded Future-ի զեկույցին, ըստ որի լրտեսող այդ ծրագրի մասին անցած տարվա հոկտեմբերին տեղ գտած աղմկահարույց հրապարակումների շարքից հետո էլ, Predator-ի վաճառքը, սպասարկումը և գործածությունը չի դադարել, թեև որոշակի փոփոխություններ են ի հայտ եկել նրա կիրառության համակարգում։

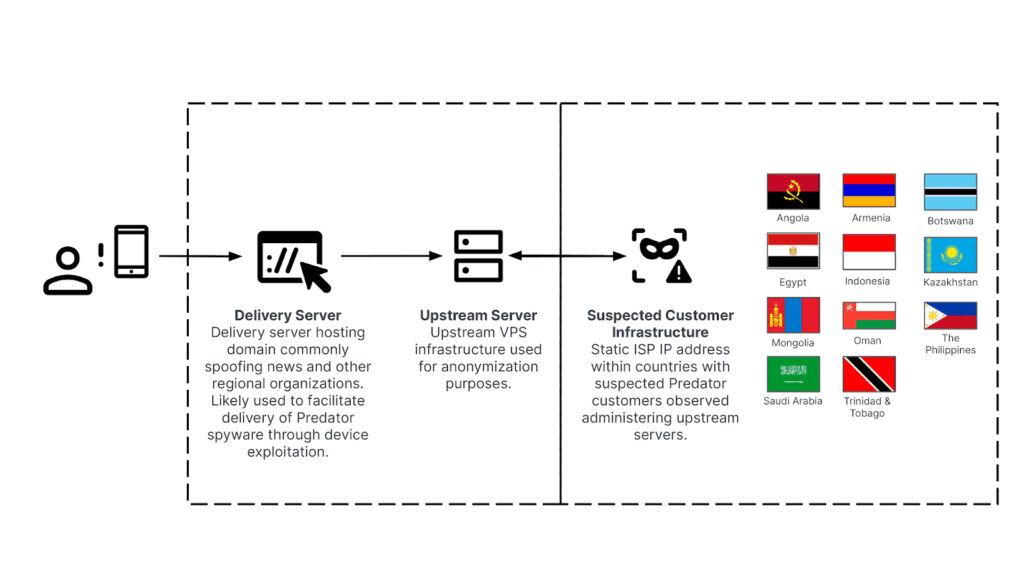

Predator-ի գործածության բազմամակարդակ համակարգը բաղկացած է երեք մասից՝

- առաքող սերվերները (Delivery Server), որոնք խորամանակությամբ ապահովում են Predator-ի «առաքումը» թիրախավորված սմարթֆոն,

- վերին սերվերներ (Upstream Sever) կամ վիրտուալ մասնավոր սերվերներ (Virtual Private Server), որոնք կիրառվում են՝ թաքցնելու պատվիրատուի հետքերը

- տվյալ երկրում գտնվող համացանց-մատակարարի IP-հասցեներ (Internet Service Provider IP addresses), որոնցից եկող հրահանգների միջոցով կառավարվում են վերին սերվերները։

Տե՛ս սքրինշոթը, աղբյուրը՝ Recorded Future։