CyberHUB-AM թիմի անդամ Լևոն Իսաջանյանը ուսումնասիրել է բջջային հեռախոսակապն ապահովող GSM համակարգի անվտանգությունը և իր նկատառումները ներկայացրել ընթերցողներին

Ժամանակակից աշխարհում մենք ամեն օր փոխգործակցում ենք տարբեր ռադիո ալիքների հետ, նույնիսկ չպատկերացնելով, թե ինչպիսի լավ կամ վատ կողմեր են դրանք պարունակում։

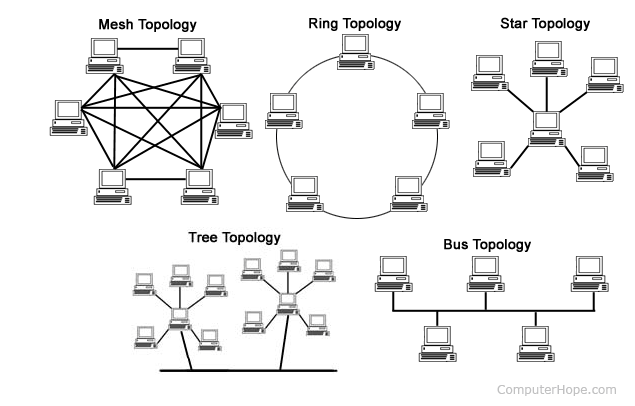

GSM ցանցը շատ նման է համակարգչային ցանցին, այն բաղկացած է հանգույցներից, որոնց մի մասը կազմում են բազային կայանները։

Ինչպիսի՞ պահանջներ կան, որպեսզի ցանցը ծառայի իր նպատակին

Որպեսզի հնարավոր լինի օգտնվել ցանցից, մեզ հարկավոր է ունենալ հետևյալ պահանջվող մասնիկները.

1) Sim card

2) Սիմ քարտը գործարկող սարքային լուծում (gsm module)

3) GSM կայան

Հիմա հատ առ հատ կդիտարկեմ բոլոր թված մասերը և կփորձեմ ներկայացնել շղթայի թույլ մասերը։

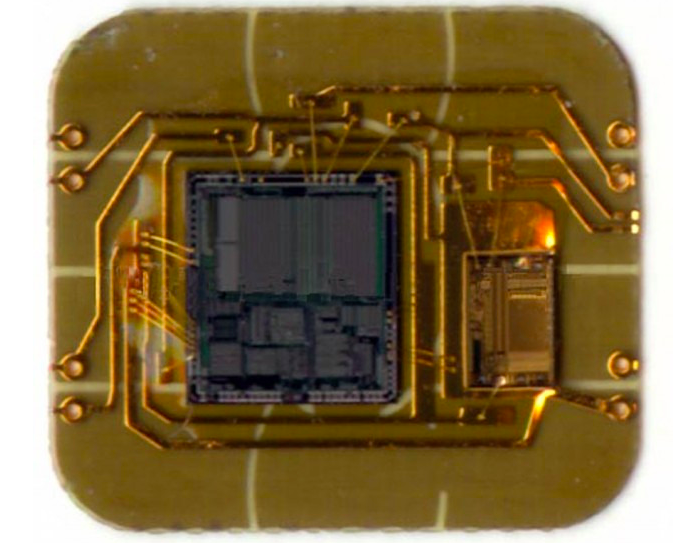

Sim card

Sim card-ը հանդիսանում է բանալի, որը թույլ է տալիս փոխներգործել gsm ցանցի հետ։ Քարտը հանդիսանում է միկրո համակարգիչ, որը իր մեջ ունի cpu, ram և այլն և այլն։ Այն նախագծված է anti tamper պաշտպանական մեխանիզմով, որի նպատակն է կանխել ներթափանցումը և փոփոխությունների իրականացումը։ Anti-tamper֊ի լավ օրինակ են օրինակ հագուստի խանութներում մագնիսական պիտակները, որոնք պոկելու դեպքում առաջանում են թանաքանման հետքեր՝ հուշելով, որ պիտակը ենթարկվել է չթույլատրված արտաքին ներգործության։ Սա նշանակում է, որ որևիցե ֆիզիկական ձևով չենք կարող այս համակարգիչը հանել սիմ քարտի վրայից և կատարել ինչ — որ forensic (հետազոտական) աշխատանք։ Լավագույն դեպքում կստանանք չաշխատող սարք ։

Ինչպիսի թվային պաշտպանություն կա Սիմ քարտերի մեջ

Ցանկացած ֆիզիկական սիմ քարտ իր մեջ ունի գաղտնի համար (Ki key), որը ցույց չի տալիս ոչ մի արտաքին համակարգի, որը փոխգործակցում է իր հետ՝ լինի դա հեռախոս, բազային կայան և այլն։ Այդ թիվը պաշտպանված է ալգորիթմերի միջոցով, որոնք աշխատում են, երբ ցանկացած սարք դիմում է սիմ քարտին։

Գաղտնագրման ալգորիթմերի մի քանի տեսակ որոնցով պաշտպաված է Ձեր սիմ քարտի գաղտնի թիվը ՝

1) A5/0

2)A5/1

3)A5/2

4)A5/3

A5/1 — Ամենախոցելի սիմ քարտի տեսակները սրանք էին ժամանակին, քանի որ հասարակ չինական սարքով հնարավոր էր բրուտֆորսային հարձակում իրականացնել այս տիպի քարտերի վրա և գտնել Ki բանալին, դրանով իսկ վերցնելով մաքուր քարտ ամբողջ ինֆորմացիան այնտեղ ներարակել և փաստացի կատարել սիմ քարտի կլոնավորում առանց օպերատորի մոտ այցելելու ։

A5/3 — Սիմ քարտը արդեն օգտագործվում է 3g ցանցերում, որոնք ավելի հուսալի են ։

Բացի թվածս խոցելի կետերը, ներկայումս մշակվել է մի մեթոդ որը թույլ է տալիս հարձակում անել սիմ քարտի վրա և այնտեղ հեռակա իրականցնել USSD(#*1234556*#) կանչեր ։ Այս մեթոդը անվանեցին Simjacker։ Հարձակման ամբողջ գեղեցկությունը կայանում էր նրանում, որ ընդամնեը մեկ հատուկ սովորական հաղորդագրություն ուղարկելով Ձեր սիմ քարտում տեղադրված հատուկ S@t browser կոմպոնենտը կատարում էր ցանկացած պահանջ ընդհուպ մինչև զանգ, USSD, հաղորդագրություն ուղարկել ։ Սակայն այս տիպի հարձակման համար պետք է գերժամանակակից սիմ քարտի տեսակ և բացի դա պատրաստի գործիք չկա այն իրականացնելու համար։ Անվտանգության նկատառումներով այս հարձակման տիպը հայտնաբերած հետազոտողները տեխնիկական մանրամասներ չեն հրապարակել ։

Սիմ քարտը գործարկող սարքային լուծում (gsm module)

Սրանք հանդիսանում են հատուկ ֆիզիկական սարքեր, որոնց առկայության դեպքում միայն կարող է կապ հաստատվել բազային կայանի հետ։ Ցանկացած բջջային հեռախոս, 3G/4G մոդեմ և առհասարկ GSM ցանցերի հետ աշխատող սարք ունի նման մոդուլ։ Այս մոդուլների կոդերը սովորաբար արտադրողը միշտ գաղտնի է պահում։ Եվ այն համարվում է ցանկացած սարքի «ամենասուրբ» տեղերից մեկը։ Սովորաբար այս մոդուլները միշտ միացված են լինում և այն ծրագրային մակարդակով հնարավոր չէ անջատել։ Ներկա պահին հնարավոր է անջատել միայն pinephone հեռախոսային լուծումով։ Անդրադարձ է կատարվում հեռախոսների այս մոդուլներին, քանի որ ներկայումս հնարավոր է ձեռք բերել հատուկ ծրագրային ապահովում, որը թույլ կտա Ձեզ GSM սարքի միկրոֆոնով գաղտնալսել։

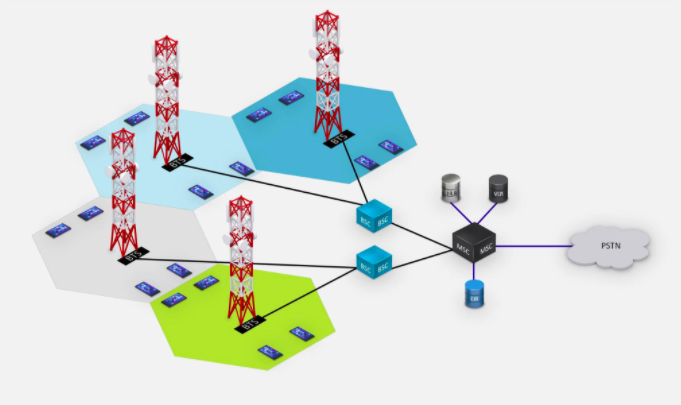

GSM կայան

GSM կայանները կարելի է օգտագործել թե՛ լավ նպատակով, թե’ վատ։ Դիտարկենք մի դեպք Ալեքսը ունի մի ընկերություն, որը արտադրում է կոշիկներ ։ Եվ իր ղեկավարած ընկերությունը ունի մրցակից ։ Մրցակիցները ինչ — որ ձևով տեղադրում են Ալեքսի հեռախոսի մեջ թաքնված մի պրոցես, որը միշտ վերցնում է Ալեքսի մոտակա կպած Gsm կայանի տվյալները ։ Եվ աննկատ այն ուղարկում իրենց ։ Բոլորս էլ գիտենք, որ մրցակից ընկերությունը չէր կարող ներդնել մի այնպիսի թաքուն ֆունկցիա, որը կօգտվի ՕՀ — ի կողմից ընձեռնված տեղորոշման (geolocation) ինտերֆեյսից և Ալեքսի կողմից դա չմնար աննկատ ։ Մեր դիտարկած դեպքում մրցակիցները կարող են պարզել Ալեքսի տեղաշարժը ուղղակի համեմատելով իրենց ստացած տվայլները GSM կայանների բաց շտեմարանի հետ ։

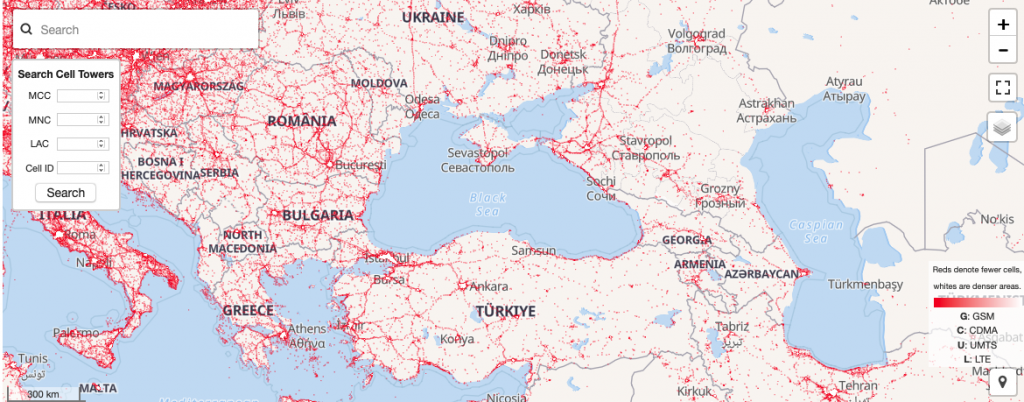

Իսկ չէ՞ որ սա փակ տվյալներ են, որտեղից են նման տվյալներ հավաքագրվում ։

Նման տվայներ հավաքագրվում են տարբեր աղբյուրներից, որոնց նպատական է ստեղծել շտեմարաններ թիրախային գովազդով զբաղվող և մի շարք այլ սպեցիֆիկ գործունեություն ծավալող ընկերությունների համար ։ Ըստ որոշ տվյալների նույնիսկ նմանատիպ տվյալներ հավաքել է գուգլ ընկերությունը (միգուցե գողավզ ցույց տալու նպատակով) ։ Ըստ փասթաթղթերի նմանտիպ ինֆորմացիա, թե որ բազային կայանին են կպած հավագրում է նաև ինտսագրամ պլատֆորմը ։ Ուղղակի ի տարբերություն մյուս ընկերությունների խոսակցություններ կան , որ գուգլի շտեմարանին մուտք երկար ժամանակ, որը տեղի է ունեցել, ոչ դուկումենտացված API — ների միջոցով ։

Ավարտ

Այս նյութը ներկայացնում է իմ կարծիքը, իմ եզրահանգումները, որոնք ձեռք եմ բերել երկար ժամանակ աշխատելու, հետազոտելու շնորհիվ և կարող են լինել անհամապատսախանություններ իրականության հետ։