Տելեգրամ հավելվածի հազարավոր հայ օգտատերեր այսօր ֆիշինգային հարձակման են ենթարկվել։ Ստորև ներկայացնում ենք հարձակման մանրամասները։

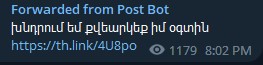

Հարձակումը սկսվում է, երբ Ձեր կոնտակտներից մեկը այսպիսի բովանդակությամբ հաղոդագրություն է ուղարկում։

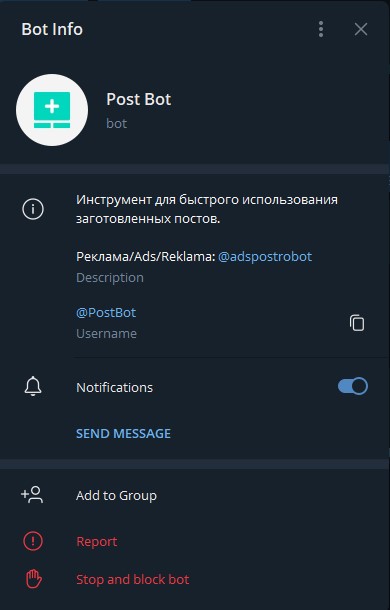

Դա սովորաբար նշանակում է, որ Ձեր կոնտակտը արդեն ենթարկվել է հարձակման և նրա օգտահաշիվը կոտրել են։ Հաղորդագրությունն իրականում ձեր ընկերոջից չէ, այլ գովազդային բոտից՝ Post Bot-ից։

Հաղորդագրության տեքստը պարզունակ է՝ “խնդրում եմ քվեարկեք իմ օգտին” և որևէ հղում, օրինակ՝ այսպիսին hxxps[://]th[.]link/4U8po, կամ այսպիսին hxxps[://]th[.]link/4U7ZK (հղումների ատամները պոկել ենք, որ վնաս չտան)։

Հղումը գեներացնելիս օգտագործվել է ռուստաստանյան հղումների կարճացման ծառայություն՝ th.link, որը բրենդավորված է ռուսաստանյան https://targethunter.ru/ մարքեթինգային գործակալության հետ։ Չնայած https://th.link ծառայությունը իրենից որևէ վտանգ չի ներկայացնում, մի շարք հակավիրուսային ծառայություններ այն բնութագրում են որպես ֆիշինգային, ինչը կարող է նշանակել, որ անբարեխիղճ օգտատերերը այն չարաշահում են ֆիշինգային հղումներ գեներացնելու համար։

Այս հղումները՝ բացվելուց հետո օգտատիրոջը տեղափոխում են uz-golos.shop կամ vote-arm.shop դոմենների վրա տեղադրված ֆիշինգային հասցեներ։ Երկու դոմենները (դրանց թիվը կարող է ավելանալ) գրանցված են onlinenic.com-ի կողմից և որպես գրանցման վայր ունեն հետևյալ ուշագրավ նշումը՝ ” pos.-Belovodsk-Belovodskij-r-on,-Luganskaja-obl.” Բացի այդ, երկու դոմեններն էլ որպես DNS հոստինգ օգտագործում են Cloudflare ծառայությունը, և հիմնական էջը բեռնելու փորձի ժամանակ ավտոմատ վերաուղղորդավորում են դեպի Google.com, ինչը նշանակում է, որ հակավիրուսային բազմաթիվ ծրագրեր, փորձելով բացել էջը ու հայտնվելով Գուգլի վրա, դա համարում են անվտանգ էջ: Ընդ որում, անվտանգ են համարվում անգամ ենթահղումները, օրինակ մեր դեպքում՝ hxxps[://]uz-golos[.]shop/number4, որն արդեն ակնհայտ ֆիշինգային է։

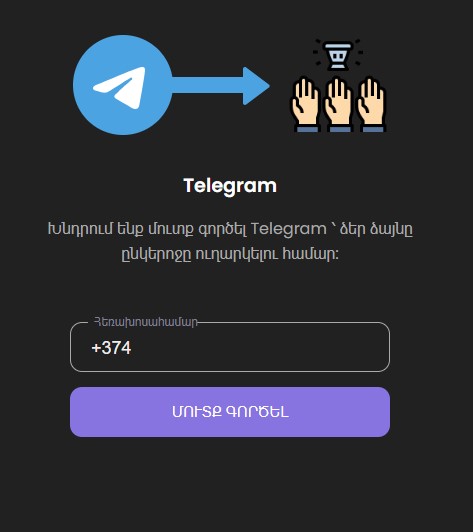

Բուն ֆիշինգային հարձակումը հետևյալ տեսքն ունի․

Քայլ 1

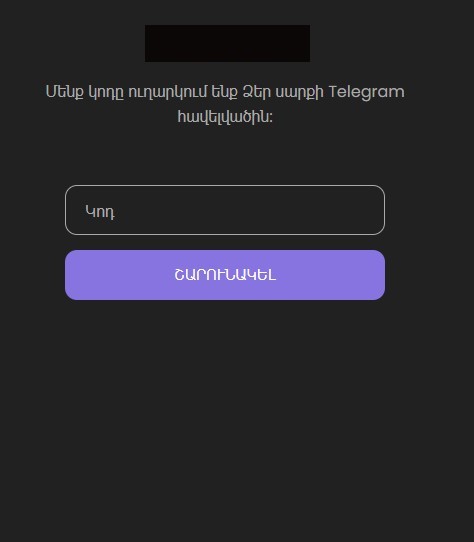

Քայլ 2

Քայլ 3

!!! Ուշադրություն !!! Բնականաբար ոչ մի դեպքում չի կարելի այստեղ մուտքագրել ձեր Տելեգրամին ուղարկված կոդը !!!